A felhasználó tudta nélkül települ és zárolja az eszközt – ez már egy új, a webről direktben “elkapható” támadás, ami igen borús jövőképet fest az androidos ökoszisztémáról.

Legalább két hónapja zajlik aktív támadás az Android bizonyos verziói ellen – számol be a Blue Coat Labs IT-biztonsági csoport. A támadás kombinál több nyilvánosságra került exploitot (támadókódot) a Dogspectus zsarolóvírus célba juttatására, amely már a szokásos módon, az eszköz lezárásával igyekszik pénzt kinyerni az áldozattól.

Legalább két hónapja zajlik aktív támadás az Android bizonyos verziói ellen – számol be a Blue Coat Labs IT-biztonsági csoport. A támadás kombinál több nyilvánosságra került exploitot (támadókódot) a Dogspectus zsarolóvírus célba juttatására, amely már a szokásos módon, az eszköz lezárásával igyekszik pénzt kinyerni az áldozattól.

Áttételes támadás

A beszámoló szerint a támadást azt teszi különlegessé, hogy az több, különböző sebezhetőséget használ ki ahhoz, hogy az eszközt lezáró alkalmazást a felhasználó tudta és beleegyezése nélkül, a háttérben telepítse. A támadást az teszi különösen veszélyessé, hogy kiindulási pontja a web, egy rosszindulatú JavaScript lefuttatásával már áldozattá lehet válni. A szakértők tudomása szerint ez az első olyan eset, hogy elegendő egy weboldalt megnyitni ahhoz, hogy az eszköz megfertőződjön és teljesen kinyíljon a támadók előtt.

A támadás részletes vizsgálata során kiderült, hogy a támadás első lépcsőjét az olasz Hacking Teamtől származó exploit adja (félreértés ne essék, ezt nem az olaszok fejlesztették, ők is így vásárolták igazi szakértőktől). Ez egy, a libxslt könyvtárban található hibát használ ki, és adja tovább a kilincset egy másik támadókódnak, egy futtatható Linux ELF állománynak, amely egy másik Towelroot exploitot tartalmaz – ez 2014 vége óta ismert, ez tölti le és telepíti a tulajdonképpeni zsarolóappot .apk formátumban. Mivel a Towelroot teljes root joggal bír, meg tudja kerülni a telepítéskor szokásos dialógusablakokat, és teljes csendben, a felhasználó tudta nélkül tudja végezni a tevékenységét.

Ha ezt látod, akkor áldozat vagy, megkaptad a vírust

A Blue Coat elemzése ennél jóval mélyebbre megy, a támadást kiszolgáló infrastruktúra vizsgálata és az irányító szerverek felkutatása szerint legalább 224 különböző androidos modell van a fertőzött eszközök között, ezek Android 4.03 és 4.4.4 közötti verziószámmal rendelkező rendszert futtatnak. Érdekes módon az eszközök nem mindegyike tartalmazza az első sebezhetőséget, így felmerül, hogy azokat más kombinációval tudták megfertőzni a támadók – de hogy ez pontosan mi lehet, egyelőre nem tudni.

A tulajdonképpeni zsarolóprogram egyébként nem az újabb titkosító malware-ek közé tartozik, hanem az eszköz lezárásával igyekszik pénzt szerezni a felhasználótól. Ezt úgy éri el, hogy csak saját magát hagyja futni, minden más alkalmazás futását megszakítja. Az eszköz újraindítása sem segít, ilyenkor ugyanis először töltődik be a zsarolóapp, és végzi áldatlan tevékenységét. Szerencsére az eszközön található adatokat le lehet menteni, és az eszközt gyári állapotba lehet állítani, ezt nem éli túl a kártékony alkalmazás.

Apokalipszis holnap?

Az Android a számítógépes biztonság szempontjából viszonylag fejlett operációs rendszernek számít, amely a modern biztonsági mechanizmusok nagy részét implementálja. Ez azonban nem jelenti azt (nyilván), hogy a rendszerben, a különböző könyvtárakban és alkalmazásokban ne lennének kritikus hibák. Az okos architektúra meg tudja azt ideig-óriág akadályozni, hogy egy hibától a teljes rendszer kinyíljon, a hibák megfelelő kombinációjával azonban a mélységi védelem is áttörhető.

Emiatt olyan nagyon fontos, hogy az operációs rendszereket rendszeresen frissítsük: az egyes sebezhetőségek ugyanis felhalmozódnak, így egy idő után összegyűlik elegendő információ ahhoz, hogy a támadó egy teljes láncot fel tudjon építeni. Ez csupán idő és befektetett energia kérdése. A befektetett energia adott, a lassan kétmilliárdos telepített bázis igen csábító a támadók számára – az időt kell tehát minimalizálni.

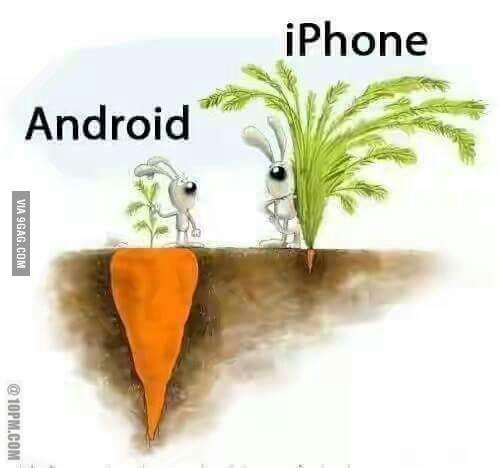

És ezen a ponton csúszik szét az Android biztonsága, az eszközök túlnyomó többsége ugyanis nem kap rendszeres biztonsági frissítést, így lehetséges, hogy sokéves (esetünkben 2014-es) sebezhetőséggel még mindig támadható rengeteg modell. Ez pedig olyan környezetet teremt, ami legutoljára talán a 90-es évek legvégén és a 2000-es évek legelején állt fenn: hálózatra kötött eszközök tízmilliói, minden védelem nélkül, kiszolgáltatva a támadók kényének-kedvének. Akkor a Melissa, Slammer, és számtalan más vírus, worm és malware sorozatban futott végig az interneten, aminek az eredménye sok milliárd dollárnyi kár, és a Windows biztonsági megszilárdítása volt.

Ha egy ilyen fertőzés most csap szét az androidos gépek között, annak beláthatatlan következményei lennének. A malware-megoldások ugyanis már sokkal fejlettebbek, némi bosszúság helyett használhatatlanná váló eszközökkel, titkosított dokumentumokkal, adatszivárgással kell számolni, ami egy fokkal kegyetlenebb lesz, mint a 15-20 éve végigfutó hullám.

forrás: hwsw.hu

A

A